1.黑客与网络攻击目标

“黑客”是Hacker的音译,原指专门研究、发现计算机和网站建设漏洞的计算机爱好者,对计算机和网络的发展与完善曾经发挥过积极的作用。现在,“黑客”一词已被用来泛指那些专门利用计算机搞破坏或恶作剧的人。实际上,对这些人的正确英文叫法是Cracker,有人翻译成“骇客”。

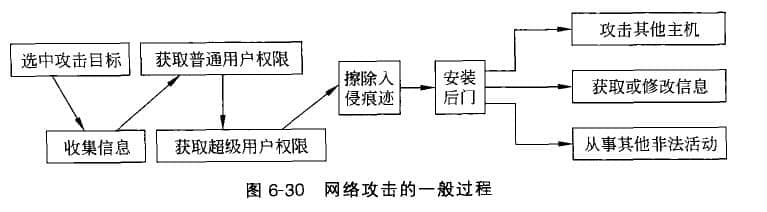

网络攻击或人侵是指利用系统安全漏洞、在没有被授权的情况下非法进人他人系统(主机或网络)的行为。进行网络攻击是一项复杂的、步骤性很强的工作。黑客发动网络攻击的整个过程一般可以分为三个阶段:攻击的准备阶段、攻击的实施阶段和攻击的善后处理阶段,如图6-30所示。

黑客们为了提高攻击的成功率,一般只选择特定的系统作为攻击对象。这些系统一般具有安全漏洞,或者是维护措施不完善、缺乏良好的安全体系,包括路由器、数据库、Web服务器、FTP服务器以及与协议相关的服务,如DNS等。黑客发动网络攻击的目的主要包括:窃听、篡改、破坏或伪造网络上传输的信息;破坏网络性能,使网络系统无法正常运行。

下面来看一个实例—互联网上的攻击引起了网络安全恐惧。

2002年10月21日,黑客攻击了互联网的核心服务器。安全专家们一致认为这是一次精心准备的攻击,对互联网的命名系统非常关键的13台根服务器充斥着大量的、黑客发出的消息,黑客们期望用流量彻底击溃这些服务器。这次攻击本质上是全球性的—因为这些根服务器分布在世界各地。

这些黑客不是针对一个特定的Web站点或者服务提供商,而是要攻击互联网本身。因为根服务器是运行域名和互联网地址的全球性系统,它们负责将互联网地址与用户请求进行匹配。观察家称这次攻击为有史以来最大的、最具目标性的攻击。这次攻击的目的是破坏全世界的互联网,调查人员对此深信不疑.从这种意义上讲,这次攻击是不成功的。虽然13台根服务器中9台上的服务遭到了破坏,但是大多数互联网用户在持续一小时的攻击期间,并没有感觉到互联网响应时间与正常情况有什么不同。攻击者不能使互联网停止运转的事实,正是互联网健壮性的证明。另外,很多网络安全专家认为,像这种规模的分布式攻击,如果持续时间再长一点,可能会造成灾难性后果。如果这次攻击继续下去,互联网服务可能会拒绝几百万用户。

试图击溃服务器是很常见的事情。黑客们经常通过发送使服务器负载过多的无用信息,设法破坏公司、学校和政府用来维护Web站点的服务器。因此,政府和公司的安全专家昼夜不停地检测和阻止黑客,尽力在造成破坏之前阻止他们。尽管有安全防护,但是有时攻击非常激烈,甚至击溃诸如amazon. com、 Yahoo!和eBay等著名的Web站点。

除了黑客的攻击之外,计算机病毒也是威胁网络和计算机安全的一个重要因素。

计算机病毒是一种能自我复制的程序,它会千扰计算机的正常运行或破坏计算机的有用数据。当计算机接人网络后,计算机病毒的危害性就更大,必须严加防范。目前通行的做法是以防为主。为做好防范工作,应配备必需的防、杀毒系统。

2.安全措施

为了保证网络和信息的安全,必须采取必要的安全措施和安全技术。

(1)病毒防护软件

虽然计算机病毒的出现还不到30年,但是已知的计算机病毒已有几百万种,并且还在不断地增加。一些病毒具有特殊名称,如红色代码、梅丽莎、圣诞病毒、熊猫烧香等。为了保护系统不受病毒感染,应当购买病毒防护软件,通过软件扫描计算机内存和磁盘以检测出病毒程序。两种主要的病毒检测方法是扫描和拦截。

扫描程序对内存进行搜索以检测病毒.大多数程序检测到病毒时会警告用户,然后根据用户指示破坏病毒并尽量修复数据。检测程序在后台工作,监督处理计算机的各项活动并在病毒试图感染系统时通知用户。

(2)数字签名

数字签名依靠一种数学编码方案,用来验证消息发送者或者文档签名人的身份。在电子商务中,完善的数字签名具备签字方不能抵赖、他人不能伪造、在公证人面前能够验证真伪的功能。

国际和国内商业电子签名法(Electronic Signatures in Global and National Commerce Act),通常称为电子签名法案(E-Signature Bill),于2000年生效,它规定数字签名与在纸上用墨水写的传统签名具有同样的法律效力。该法律没有规定具体的数字签名技术,因此IT厂商和服务提供商正在研究各种方法来验证一个人的合法身份,包括使用个人智能卡、PDA加密设备和生物检测验证法。该法律只适用于美国的电子事务,它鼓励公司制定使用电子签名的规程,以加快日常商业活动,减少邮寄和处理纸质合同以及其他商务和法律文件的成本。

(3)加密

如果所关心的问题是保护数据不被拦截和非法使用,最有效的安全措施是对数据进行加密。加密技术运用一种数学算法将数据转变为一种称为密文的加密形式,密钥是其中的重要元素。密钥的复杂度是确定密文安全程度的一个因素。

广泛使用的三种加密方法是公钥基础设施、PGP和虚拟专用网。

- 公钥基础设施((PKI)使用相同的算法创建两个密钥:公钥和私钥。认证机构颁发和管理用消息加密的安全证书和公钥。私钥只提供给请求者,并不与任何人分享。相反,公钥放在一个各方都能搜索的目录中.因此,希望传输加密消息的发送者搜索数字证书目录以找到接收者的公钥,并用该公钥对信息进行加密。接收者收到加密的消息时,用私钥进行解密。

- PGP(Pretty Good Privacy)是一款基于RSA公钥加密体系的邮件加密软件。可以用它对邮件加密以防止非授权者阅读,它还能对邮件加上数字签名从而使收信人可以确认邮件的发送者,并能确信邮件没有被篡改。它可以提供一种安全的通信方式,而事先并不需要任何保密的渠道用来传递密匙。

- 虚拟专用网(VPN)是一种使用公共电信基础设施提供远程的个人或客户计算机与企业网络间安全通信的方法。VPN通过共享的公共基础设施起作用,但却通过安全规程和隧道协议保持隐私。这些协议通过一个隧道发送数据,在发送端对数据进行加密,在接收端对它进行解密,并且只有经过正确加密的数据才能进人这个隧道。

防火墙(Firewall)被认为是经由数据通信通道(无论是有线的还是无线的)进行访问的必不可少的周边防御体系。防火墙通常是位于网络的网关服务器上的一个专用软件,旨在保护专用网络的用户。如果防火墙确定其他网络上的用户发来的消息可能包含有害的程序或数据,则阻止这些消息进人。一些重要的信息系统,如涉及国家和国防机密的系统,通常还要设置硬件防火墙。

(5)代理服务器

代理服务器通常用来确保互联网应用的安全性。代理服务器充当用户计算机和互联网间的媒介,将一个内部网络与外部网络分开。它通常与防火墙一起使用,并且往往包含一块高速缓冲存储器,用来存储以前下载的Web页。